vamente reciente) logró acceder a su docu-

mentación y lo filtró con la ayuda de Wikile-

aks. Así, los cibercriminales detrás de este

ataque masivo usaron esta información.

Como se ve, el ransonware tiene un largo

historial en los rincones más oscuros de in-

ternet, y cobró mayor relevancia con la ma-

sificación del

bitcoin

(

NdelaR: moneda

electrónica

) como método de pago para

estos ataques extorsivos: una moneda que

no deja rastro es ideal para llevar a cabo

este tipo de prácticas fraudulentas.

El ataque

E

l virus que infectó los sistemas de

las compañías (como Telefónica en

España, y FedEx y Reddit en Esta-

dos Unidos o Renault en Francia, sólo por

citar algunas) muestra un mensaje que

pide dinero a cambio de liberarlos.

La nota de rescate puede ser mostrada en

28 idiomas: Bulgarian, Chinese (simplified),

Chinese (traditional), Croatian, Czech, Da-

nish, Dutch, English, Filipino, Finnish,

French, German, Greek, Indonesian, Ita-

lian, Japanese, Korean, Latvian, Norwe-

gian, Polish, Portuguese, Romanian,

Russian, Slovak, Spanish, Swedish, Tur-

kish y Vietnamese.

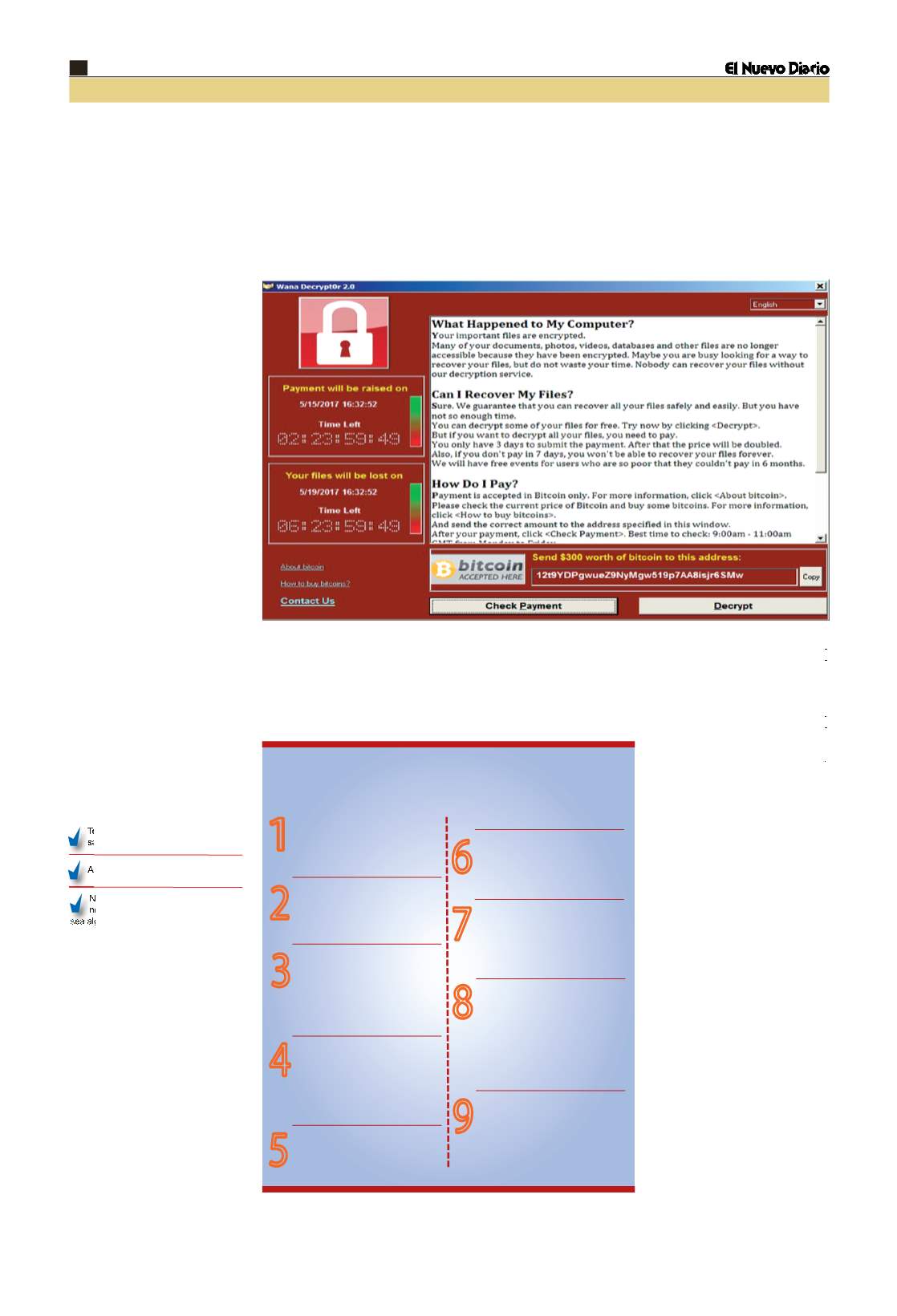

En la pantalla de los sistemas atacados

aparece un vínculo para permitir a las vícti-

mas comprar bitcoins- entre USD 300 y

USD 600 (0,16 bitcoin a la cotización ac-

tual)- y luego una dirección para enviar el

rescate, a cambio de la promesa de liberar

los documentos.

Hasta la tarde del lunes pasado, según un

reporte del gobierno estadounidense, los

responsables del virus habían logrado reu-

nir menos de USD 70 mil. Sin embargo, el

martes, la agencia Europol informó que

hubo 243 pagos, por un valor de casi USD

63 mil.

de seguridad –vulnerabilidad- en una

aplicación o sistema, de forma que un

atacante podría usarla en su beneficio

)

fue originalmente desarrollado por la

NSA, que explotó la vulnerabilidad para

sus propios fines de espionaje. Pero The

Shadow Brokers (grupo de hackers relati-

10

Viernes 19 de mayo de 2017

El virus WannaCry encripta los datos y exige a los usuarios un pago en rescate para recuperarlos

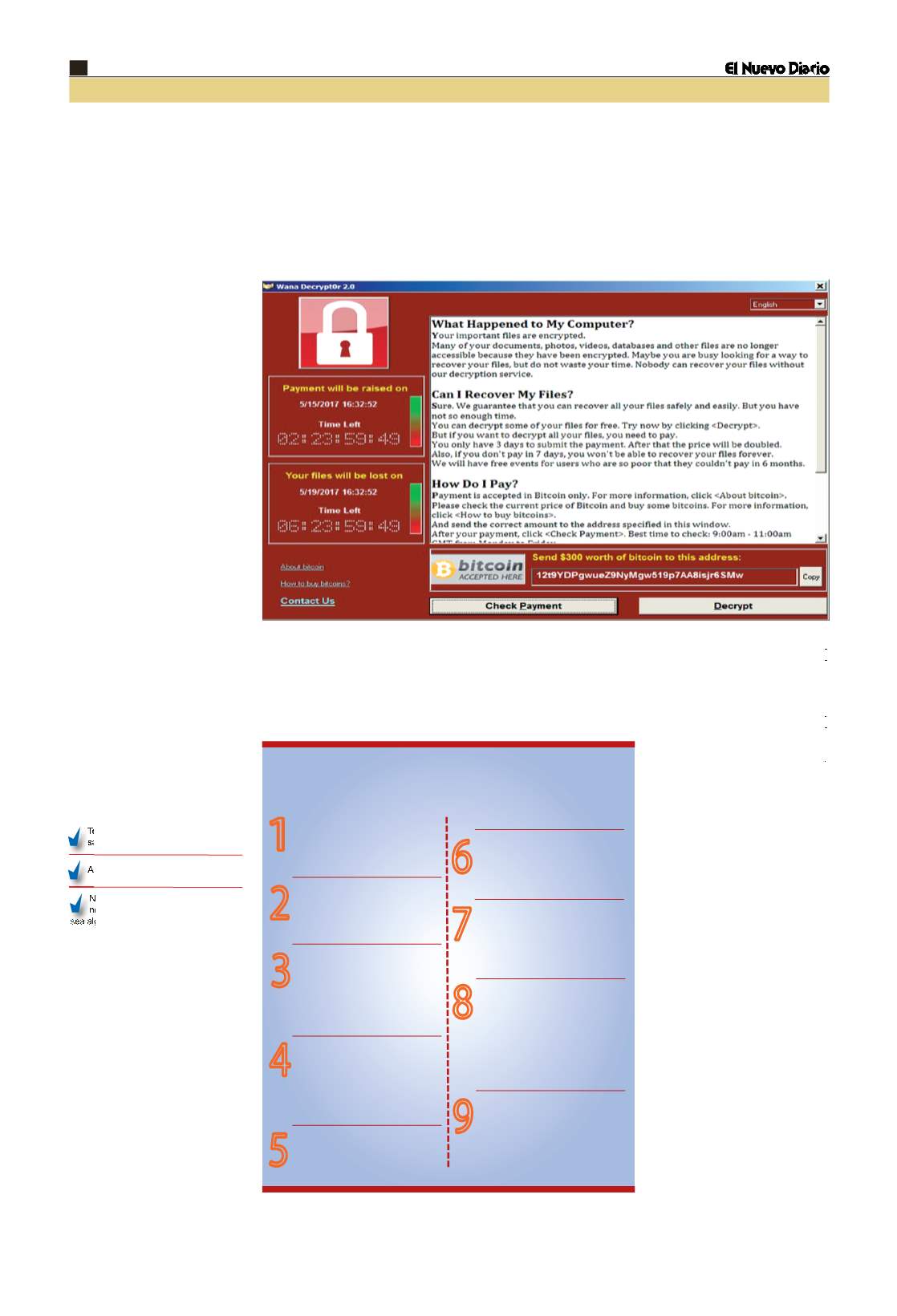

Los 9 ataques más

importantes en la historia

AIDS Trojan, el primer ransom-

ware, 1989

: Se distribuyó a través

de 20.000 disquetes infectados a

los participantes de las conferen-

cias de la OMS sobre el SIDA

Reveton, 2012:

Primera gran ame-

naza. Infectó millones de máquinas

haciéndose pasar por un aviso de

los cuerpos de seguridad de cada

país.

CryptoLocker, 2013

: Es el primer

malware que se extendió a través

de descargas desde webs compro-

metidas, o que se envió a negocios

como un archivo adjunto en un co-

rreo electrónico de supuestas que-

jas de clientes.

CryptoWall, 2014-2016:

Estuvo

entre los más usados en el mundo.

Adoptó varias formas, atacando a

cientos de miles de empresas y

particulares. Hacia mediados de

2015, había recaudado 18 millones

de dólares en rescates.

TeslaCrypt, 2015

: Se convirtió en

una amenaza persistente. Sus cre-

adores llegaron a desarrollar cuatro

de acumular ciberarmas y no corregir sus

vulnerabilidades de seguridad, lo que

permitió a los ciberdelincuentes robar su

código y usarlo luego para atacar, como

ocurrió con WannaCry. Hay que recordar

que este “exploit” (

NdelaR: programa o

código que se aprovecha de un agujero

C

omo si fuera un secreto de Es-

tado, así se maneja en San Juan

la información respecto a los ran-

somwares que mantienen al mundo en

vilo en la actualidad. Mientras algunos in-

formáticos sostienen que tuvieron varias

consultas de empresas y particulares

afectados por el virus WannaCry, otros

sostienen que el malware no infectó aún

ninguna computadora en la provincia,

aunque tampoco descartan esa posibili-

dad, sobre todo en aquellas máquinas no

tengan las actualizaciones correspon-

dientes ni antivirus.

En lo que sí coincidieron todos, es que –

como el virus se propaga a través del

correo electrónico- no se debe abrir

ningún e-mail que no se esté espe-

rando, aunque sea de una dirección

conocida

. En general, en este tipo de

ataques el asunto suele ser una frase

amigable, como “Mi foto actualizada”, y

entonces, confiado, el usuario abre el co-

rreo y da paso al virus.

San Juan no es una isla y se sabe que el

WannaCry ha afectado principalmente a

países de América Latina, porque lo que

las recomendaciones de los especiales

son:

Tener todas las actualizaciones nece

sarias para cada versión de Windows.

Actualizar los antivirus.

No abrir ningún correo electrónico que

no se esté esperando, por más que

sea alguien conocido.

Un viejo conocido,

renovado

U

n ransomware (del inglés ran-

som, “rescate”, y ware, por

software) es un tipo de pro-

grama informático malintencionado

que restringe el acceso a determina-

das partes o archivos del sistema in-

fectado, y pide un rescate a cambio de

quitar esta restricción

. El

WannaCry

–

que produjo un ataque masivo a 300.000

usuarios en 179 países el viernes 12-y el

Adylkuzz

–en curso desde el miércoles

pasado- son de este tipo de virus que se

propagan a través de vulnerabilidades

existentes en el sistema operativo de

Windows, propiedad de Microsoft.

Justamente, el presidente de Microsoft,

Brad Smith, acusó a la Agencia de Segu-

ridad Nacional de Estados Unidos (NSA)

MIENTRAS ALGUNOS INFORMÁTICOS SOSTIENEN QUE YA LLEGÓ, OTROS LO NIEGAN

San Juan en

alerta por los

ransomwares

Luego del ataque masivo del

virus WannaCry a más de

300.000 usuarios en 179 países,

el pasado viernes 12, el miérco-

les se conoció que otro en curso

con un malware similar llamado

Adylkuzz. En la provincia, hay

versiones encontradas entre los

informáticos respecto a si llegó o

no a infectar computadoras.

versiones.

Locky

: “El rey del ransomware”. En

2016 se comprobó que esta va-

riante de CryptoLocker era respon-

sable de un 69% de las infecciones

recibidas por spam.

Petya

: Se instalaba en el sector de

arranque del disco duro de la má-

quina infectada. Estaba dirigido a

empresas más que a usuarios par-

ticulares. Consiguió infectar 32 mi-

llones de máquinas el año pasado.

Jigsaw

: Colocaba al personaje de

la saga Saw en la pantalla, emi-

tiendo la nota de rescate para la

máquina infectada. También ame-

nazaba con borrar un archivo cada

hora si el rescate no se pagaba. Si

la víctima intentaba parar el pro-

ceso o reiniciar el ordenador, bo-

rraba 1.000 ficheros.

CryptXXX

: Podría ser la evolución

de Reveton, porque comparten si-

militudes durante el proceso de in-

fección. El malware pide un rescate

de aproximadamente 1.000 dóla-

res.

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10

1 2 3

4 5 6

7 8 9 10